أصبحت عمليتا المصادقة والتفويض(Authentication & Authorization) ركيزتان لا غنى عنهما في ظل التحول الرقمي المتسارع من حولنا، فلقد باتت حماية المعلومات والبنى التحتية الإلكترونية ضرورة ملحة للمنظمات والأفراد على حد سواء، هاتان العمليتان رغم ترابطهما الوثيق، تؤديان أدوارًا متمايزة وحيوية في تأمين البيانات وإدارة الوصول بكفاءة. فلنستكشف معًا عالم المصادقة والتفويض، ونفهم كيف يتكاملان لتشكيل خط الدفاع الأول ضد المخاطر الإلكترونية.

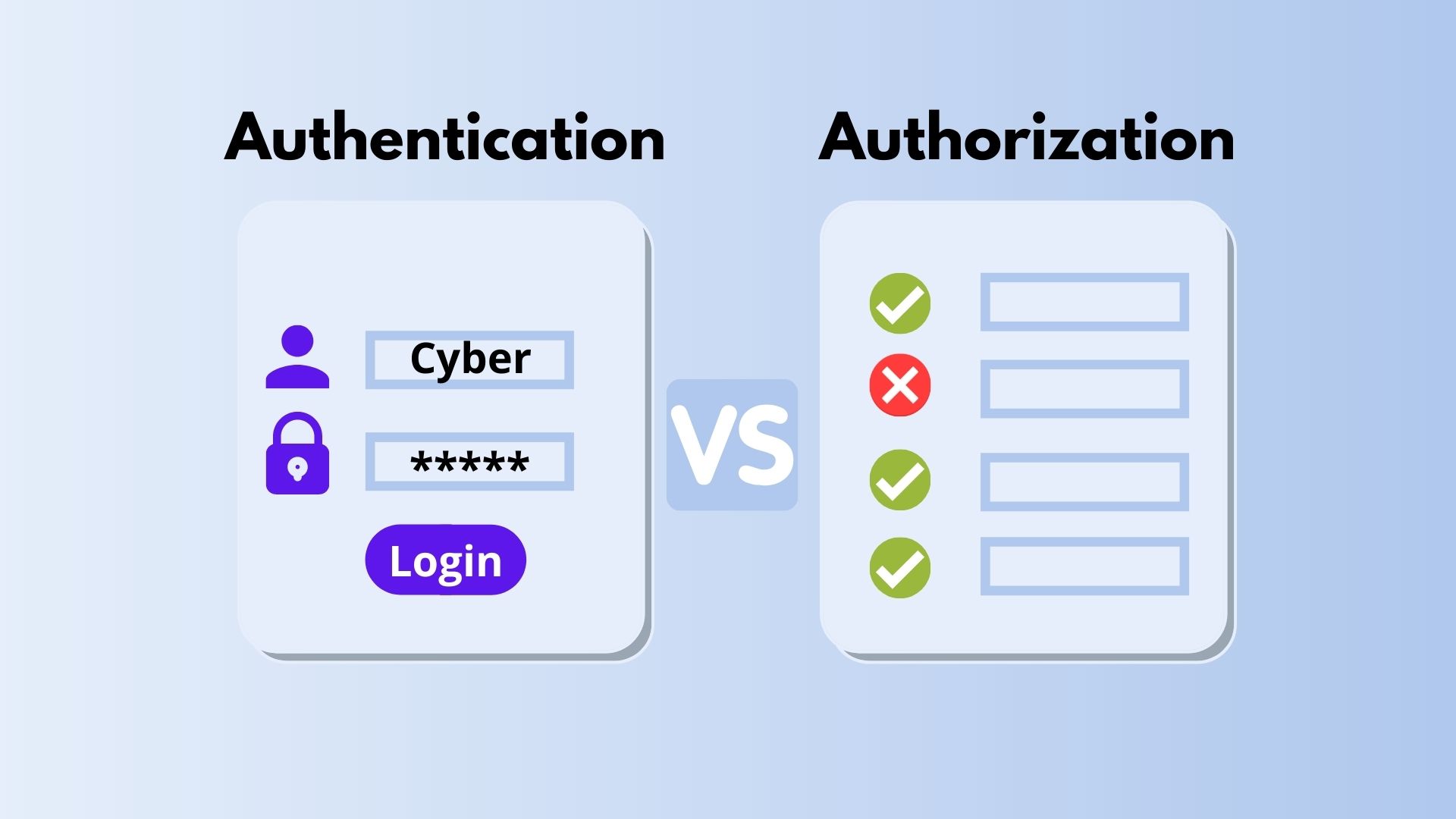

المصادقة(Authentication)، التثبت من الهوية:

تمثل المصادقة الخطوة الأولى في منظومة الأمن الرقمي، حيث تتحقق من هوية المستخدم أو الجهاز الساعي للوصول إلى نظام أو تطبيق معين. إنها تجيب على السؤال الأساسي: “من المستخدم؟”

تعتمد آلية المصادقة على مجموعة من العناصر التي يقدمها المستخدم لإثبات هويته، وتنقسم هذه العناصر إلى ثلاث فئات رئيسية:

- عناصر المعرفة(Knowledge Factors): وهي معلومات يحفظها المستخدم، كالرمز السري أو إجابات أسئلة الأمان.

- عناصر الملكية(Possession Factors): وهي أدوات يمتلكها المستخدم، كالهاتف الذكي الذي يستقبل رمز التحقق المؤقت أو جهاز أمان مادي.

- العناصر الحيوية(Inherent Factors): وهي سمات بيولوجية تميز المستخدم، كبصمة الأصابع أو سمات الوجه.

كما تتفاوت أنظمة المصادقة في تعقيدها وقوة حمايتها إلى أنواع مختلفة منها:

- المصادقة أحادية العنصر(Single-Factor Authentication – SFA): تكتفي بعنصر واحد، غالبًا ما يكون كلمة السر.

- المصادقة متعددة العناصر(Multi-Factor Authentication – MFA): تتطلب عنصرين أو أكثر من فئات مختلفة، مما يرفع مستوى الأمان بشكل ملحوظ.

- المصادقة الثنائية(Two-Factor Authentication – 2FA): نوع خاص من MFA يستلزم عنصرين تحديدًا.

- المصادقة بدون كلمة سر(Passwordless Authentication): تعتمد على وسائل بديلة، كالقياسات الحيوية، لتجنب ثغرات كلمات السر.

التفويض(Authorization)، تحديد الصلاحيات:

بعد نجاح عملية المصادقة، يأتي دور التفويض. هذه العملية تحدد صلاحيات المستخدم داخل النظام. إنها تجيب على السؤال: “ما هي حدود صلاحيات المستخدم؟”

يرتكز التفويض على منظومة من الأذونات (Permissions) والسياسات (Policies) التي ترسم حدود الوصول لكل مستخدم. قد تتراوح هذه الأذونات بين البساطة، كالسماح بقراءة ملف محدد، والتعقيد، كمنح صلاحيات إدارية شاملة على مستوى النظام بأكمله، وتتنوع أنظمة التفويض لتشمل:

- إدارة الوصول القائمة على الأدوار(Role-Based Access Control – RBAC): تربط الصلاحيات بأدوار المستخدمين في المؤسسة.

- إدارة الوصول القائمة على السمات(Attribute-Based Access Control – ABAC): تستخدم معايير متعددة كهوية المستخدم، ونوع المورد، وتوقيت الطلب لتحديد الصلاحيات.

- إدارة الوصول الإلزامي(Mandatory Access Control – MAC): تطبق سياسات وصول مركزية على جميع المستخدمين.

- إدارة الوصول التقديري(Discretionary Access Control – DAC): تتيح لمالكي الموارد وضع وتقدير قواعد الوصول الخاصة بهم والتي تتناسب مع احتياجاتهم.

تكامل المصادقة والتفويض:

رغم تمايز عملتي المصادقة والتفويض، إلا أنهما يعملان بتناغم لضمان سلامة الأنظمة والبيانات، كالتالي:

- المصادقة تثبت هوية المستخدم، بينما يرسم التفويض حدود صلاحياته.

- المصادقة تمهد الطريق للتفويض. فلا يمكن منح صلاحيات لمستخدم لم يتم التحقق من هويته أولاً.

- يشكلان معًا حجر الأساس لأنظمة إدارة الهويات والوصول (Identity and Access Management – IAM) الشاملة.

- يساهمان في التصدي للهجمات المتطورة، خاصة تلك التي تستهدف سرقة هويات المستخدمين.

أمثلة عملية:

لنستعرض بعض الأمثلة العملية لتوضيح كيفية تطبيق المصادقة والتفويض في مختلف القطاعات:

-

الخدمات المصرفية:

- المصادقة: استخدام رقم التعريف الشخصي(PIN) أو البصمة للدخول إلى التطبيق البنكي.

- التفويض: تحديد الحد الأقصى للتحويلات اليومية أو الوصول إلى خدمات معينة بناءً على نوع الحساب.

-

الرعاية الصحية:

- المصادقة: استخدام بطاقة هوية الموظف وكلمة مرور للدخول إلى نظام السجلات الطبية.

- التفويض: تحديد أي أجزاء من السجل الطبي يمكن للطبيب أو الممرض الوصول إليها.

-

التجارة الإلكترونية:

- المصادقة: تسجيل الدخول باستخدام البريد الإلكتروني وكلمة المرور.

- التفويض: السماح للمستخدم بمراجعة سجل مشترياته الشخصي، ولكن منعه من الوصول إلى بيانات المستخدمين الآخرين.

أهمية المصادقة والتفويض في مواجهة التحديات السيبرانية:

مع تصاعد الهجمات المرتكزة على الهوية، أصبحت أنظمة المصادقة والتفويض المتينة ضرورة لا غنى عنها. وفقًا لبعض التقرير الأمنية، تشكل هذه الهجمات 30% من مجمل الهجمات الإلكترونية، وقد شهدت زيادة بنسبة 71% بين عامي 2022 و2023.

وتساهم أنظمة المصادقة القوية في الحد من سرقة الحسابات من خلال:

- توظيف عناصر متعددة للتحقق من الهوية.

- تبني تقنيات كالمصادقة بدون كلمة سر للتقليل من مخاطر اختراق كلمات المرور.

في حين تعمل أنظمة التفويض الدقيقة على:

- تقليص الأضرار المحتملة في حال اختراق أحد الحسابات.

- منع التنقل الجانبي داخل الشبكات عبر تقييد امتيازات المستخدمين بدقة.

اقرأ أيضا: القرصنة الأخلاقية، جريمة أم فضيلة؟

الاتجاهات المستقبلية:

يشهد مجال المصادقة والتفويض تطورات مستمرة، ومن أبرز الاتجاهات المستقبلية:

- استخدام الذكاء الاصطناعي لتحسين دقة التعرف على الأنماط السلوكية للمستخدمين.

- تطوير تقنيات المصادقة اللاتلامسية.

- زيادة الاعتماد على المصادقة متعددة العوامل (MFA) كمعيار أساسي.

- تطوير أنظمة تفويض أكثر مرونة وقابلية للتكيف مع السياقات المختلفة.

أفضل الممارسات:

لتنفيذ وإدارة أنظمة المصادقة والتفويض بفعالية، ننصح باتباع الممارسات التالية:

- تطبيق المصادقة متعددة العوامل لجميع الحسابات الحساسة.

- استخدام سياسات كلمات مرور قوية وتشجيع استخدام مديري كلمات المرور.

- تنفيذ مبدأ الصلاحيات الأقل (Principle of Least Privilege) في التفويض.

- إجراء مراجعات دورية لصلاحيات المستخدمين وإزالة الأذونات غير الضرورية.

- تدريب الموظفين بانتظام على أهمية أمن المعلومات وكيفية التعامل مع أنظمة المصادقة والتفويض.

الجوانب القانونية والتنظيمية:

تؤثر اللوائح والقوانين بشكل كبير على تصميم وتنفيذ أنظمة المصادقة والتفويض، على سبيل المثال:

- اللائحة العامة لحماية البيانات(GDPR) في الاتحاد الأوروبي تفرض متطلبات صارمة لحماية البيانات الشخصية.

- قانون إمكانية نقل التأمين الصحي والمساءلة(HIPAA) في الولايات المتحدة يضع معايير لحماية المعلومات الصحية.

لذلك يجب على المؤسسات ضمان امتثال أنظمتها للتشريعات والقوانين التي تعمل في نطاقها بشكل دقيق لتجنب العقوبات القانونية والمالية التي قد تكلف الكثير.

الخاتمة:

في عصر يتسم بتعقيد التقنيات وتزايد المخاطر الرقمية، تبرز المصادقة والتفويض كعنصرين محوريين في استراتيجية الأمن السيبراني الشاملة. إنهما يعملان كخط دفاع أول، يضمن أن الأفراد المخولين فقط يمكنهم الوصول إلى الموارد المناسبة في الأوقات المحددة. ومع استمرار تطور التهديدات، سيظل تطوير وتكامل هذه الأنظمة أمرًا جوهريًا لحماية المعلومات والبنى التحتية الحساسة. إن فهم الفروق الدقيقة بين المصادقة والتفويض، وآلية تكاملهما، يمثل الخطوة الأولى نحو بناء حصون منيعة في مواجهة التحديات الرقمية المتجددة باستمرار.

لا توجد تعليقات